Тесты цифровой техники

|

|

|

|

Обзор вирусной активности в мае 2014 года от компании «Доктор Веб»

06.06.2014 10:54

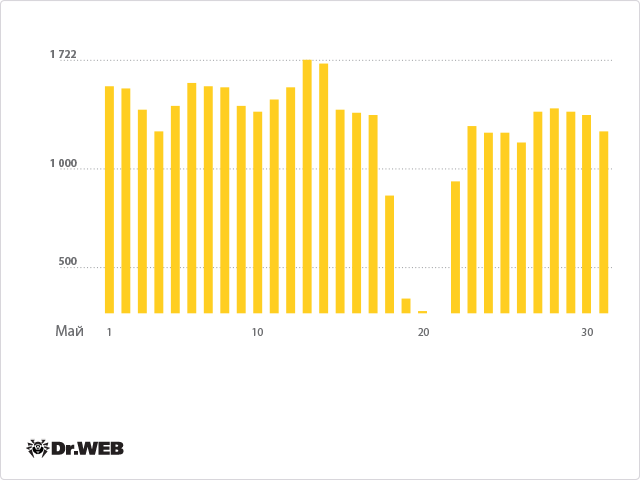

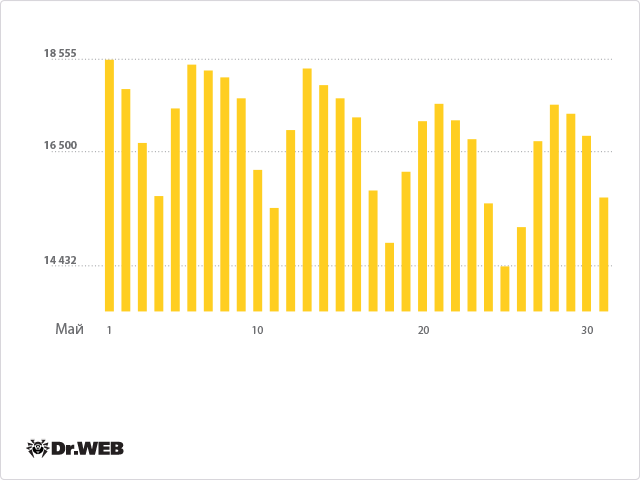

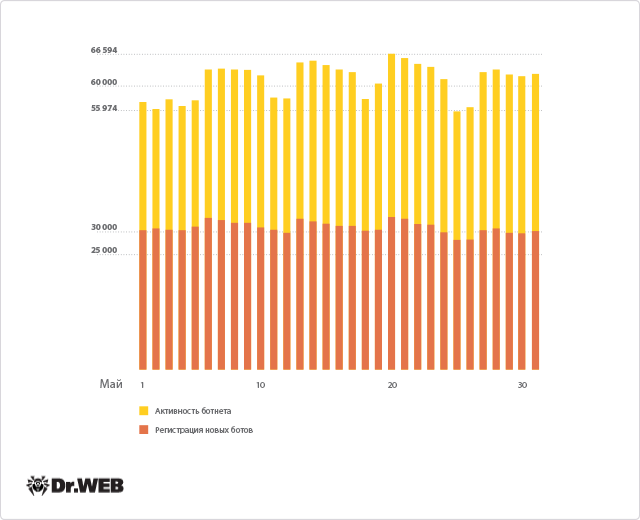

версия для печати

Вирусная обстановка Согласно статистическим данным, собранным в течение мая при помощи лечащей утилиты Dr.Web CureIt!, наиболее распространенной угрозой в минувшем месяце оказался Trojan.Packed.24524 — установщик нежелательных и сомнительных приложений. На втором месте расположилась рекламная надстройка для браузеров Trojan.BPlug.48, а на третьем — рекламный троянец Trojan.InstallMonster.51. Двадцатка наиболее «популярных» вредоносных программ, обнаруженных на компьютерах пользователей с помощью лечащей утилиты Dr.Web CureIt! Ботнеты По-прежнему функционирует ботнет, состоящий из рабочих станций, инфицированных файловым вирусом Win32.Rmnet.12. В первой из двух контролируемых специалистами компании «Доктор Веб» подсетей ежесуточная активность составляет в среднем 165 000 зараженных ПК, что практически полностью соответствует показателям прошлого месяца . Во второй подсети Win32.Rmnet.12 также наблюдалась стабильная активность: ежесуточно к командным серверам обращалось в среднем 250 000 инфицированных ПК. Проявляет активность и бот-сеть, состоящая из компьютеров, на которых фиксируется наличие вредоносного модуля Trojan.Rmnet.19. Активность этого ботнета представлена на следующей диаграмме: Среднесуточная активность ботнета Trojan.Rmnet.19 Число компьютеров, работающих под управлением Mac OS X, инфицированных троянской программой BackDoor.Flashback.39, продолжает постепенно снижаться: в конце мая общее количество инфицированных «маков» составило 15 623, что на 2 682 меньше по сравнению с прошлым месяцем. На иллюстрации ниже представлена текущая активность этой бот-сети: Среднесуточная активность ботнета BackDoor.Flashback.39 В мае 2014 года аналитики компании «Доктор Веб» исследовали многокомпонентный файловый вирус Win32.Sector. Основное его предназначение — загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов. Особенность ботнета, состоящего из инфицированных Win32.Sector компьютеров, заключается в том, что в силу архитектуры вируса он не имеет командных серверов, а использует для обмена данными список IP-адресов других инфицированных компьютеров. При помощи команд, позволяющих вирусу проверить наличие NAT в сети зараженной машины (если он отсутствует, бот получает уникальный идентификационный номер ID) и получить список IP-адресов других инфицированных ПК, специалистам «Доктор Веб» удалось оценить размеры бот-сети. В среднем ежесуточно активность проявляет около 60 000 инфицированных рабочих станций. График активности бот-сети Win32.Sector представлен ниже: Среднесуточная активность ботнета Win32.Sector

С точки зрения географии распространения, больше всего зараженных вирусом Win32.Sector узлов расположено на территории Тайваня, на втором месте по числу заражений находится Египет, на третьем — Индия. В настоящее время с использованием бот-сети Win32.Sector распространяется несколько вредоносных программ:

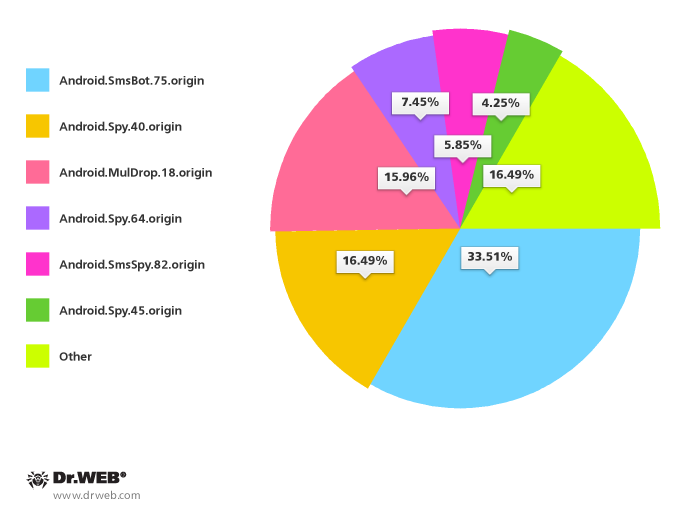

Также в конце мая 2014 года специалисты компании «Доктор Веб» обнаружили в сети Win32.Sector новый модуль, предназначенный для поиска открытых RDP-портов (3389) по заданному диапазону IP-адресов. Модуль получил наименование Trojan.RDPCheck. Более подробная информация об архитектуре и распространении данного файлового вируса представлена в нашей обзорной статье. Под угрозой — Linux В мае компания «Доктор Веб» сообщила об обнаружении рекордного (по сравнению с предыдущими месяцами) числа вредоносных программ, ориентированных на различные версии Linux, значительная часть которых была создана злоумышленниками для проведения DDoS-атак. Так, Linux.DDoS.3 позволяет осуществлять DDoS-атаки на заданный сервер с использованием протоколов TCP/IP (TCP flood), UDP (UDP flood), а также отправляет запросы на серверы DNS для усиления эффективности атак (DNS Amplification). Еще одна модификация данной угрозы, получившая наименование Linux.DDoS.22, ориентирована на работу с дистрибутивами Linux для процессоров ARM, а Linux.DDoS.24 способен инфицировать серверы и рабочие станции, на которых используются 32-разрядные версии Ubuntu и CentOS. Следующая группа угроз для ОС Linux, исследованных специалистами «Доктор Веб» в минувшем месяце, получила общее наименование Linux.DnsAmp. Некоторые вредоносные программы этого семейства используют сразу два управляющих сервера и способны инфицировать как 32-разрядные (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5), так и 64-разрядные (Linux.DnsAmp.2, Linux.DnsAmp.4) версии Linux. Наконец, следует упомянуть о вредоносной программе Linux.Mrblack одна из модификаций данной угрозы предназначена для ARM-совместимых дистрибутивов Linux, другая — для 32-разрядных. Этот троянец также предназначен для выполнения DDoS-атак с использованием протоколов TCP/IP и HTTP. Он имеет довольно примитивную архитектуру и, подобно другим аналогичным угрозам, действует по команде с управляющего сервера. Уже после публикации на сайте компании «Доктор Веб» информационного материала, посвященного описанию внутреннего устройства и принципов работы этих угроз, вирусные аналитики добавили в вирусные базы записи еще для нескольких вредоносных программ, выделенных в отдельное семейство Linux.BackDoor.Gates. Эти троянцы сочетают в себе функции DDoS-бота и классического бэкдора. Более подробно об одном из представителей данного семейства Linux-троянцев мы расскажем в одной из наших ближайших новостей. И вновь энкодеры В течение мая в службу технической поддержки компании «Доктор Веб» обратилось 560 пользователей, пострадавших от различных энкодеров, при этом более 100 из них стали жертвами троянца-шифровальщика Trojan.Encoder.293. Этот троянец, написанный на языке Delphi, шифрует файлы в два этапа: на первом — с использованием алгоритма XOR, на втором — с помощью технологии RSA. К зашифрованным файлам Trojan.Encoder.293 добавляет расширения Support@casinomtgox.com, ONE@AUSI.COM, two@AUSI.COM и three@ausi.com. Благодаря исследованиям, проведенным специалистами компании «Доктор Веб», теперь существует возможность с большой долей вероятности расшифровать пострадавшие от Trojan.Encoder.293 файлы с перечисленными выше расширениями, даже если на диске не сохранился сам файл троянской программы. При наличии шифровальщика расшифровке поддаются все файлы. Угрозы для мобильной платформы Android Последний весенний месяц текущего года оказался весьма насыщенным в плане появления новых Android-угроз. Так, в начале мая в вирусную базу компании «Доктор Веб» была внесена запись для троянца Android.Locker.1.origin, созданного с целью блокирования мобильных устройств и последующего вымогательства денег у пострадавших пользователей. По задумке злоумышленников, вредоносная программа должна была ограничить работу зараженной системы, постоянно демонстрируя сообщение о серьезном нарушении закона и последовавшей в связи с этим блокировкой, однако вместо этого Android.Locker.1.origin во многих случаях отображал лишь белый экран или безобидное изображение-заставку. Тем не менее, сама блокировка действовала весьма эффективно, т. к. вредоносное приложение периодически активировало свое основное рабочее окно и препятствовало нормальной работе с мобильным устройством. Для борьбы с подобными угрозами пострадавшим пользователям рекомендуется включить безопасный режим операционной системы, после чего удалить соответствующую троянскую программу. В ряде случаев удаление также можно произвести путем последовательных попыток доступа к системным настройкам, однако для этого может потребоваться определенная сноровка и терпение. Выявленный чуть позднее аналогичный троянец-вымогатель (Android.Locker.2.origin по классификации компании «Доктор Веб») действовал куда более агрессивно. Помимо описанного выше ограничения функционала операционной системы он выполнял и намного более опасную функцию, а именно производил поиск и шифрование с использованием алгоритма AES широкого спектра пользовательских файлов, таких как фотографии, видео и документы, после чего требовал денежное вознаграждение за их расшифровку. От действий троянца могут пострадать файлы с расширениями .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp. Фактически, данная вредоносная программа является первым полноценным троянцем-энкодером для мобильной ОС Android, появление которого свидетельствует о расширении поля деятельности киберпреступников, занимающихся вымогательством при помощи печально известных Windows-троянцев семейства Trojan.Encoder. Данный троянец способен устанавливать связь с принадлежащим злоумышленникам управляющим сервером и передавать на него различные данные об инфицированном устройстве (включая, например, идентификатор IMEI). В середине месяца вирусная база компании «Доктор Веб» пополнилась очередной записью для троянца из семейства Android.MMarketPay, представители которого осуществляют автоматическую оплату цифрового контента в различных электронных каталогах на китайском рынке. В отличие от большинства других троянцев этого семейства, нацеленных на автоматическую покупку игр и приложений, новая вредоносная программа Android.MMarketPay.8.origin предназначалась для приобретения разнообразных игровых карточек, при этом она также могла обходить существующие меры защиты провайдеров услуг, такие как проверочные изображения CAPTCHA, а также СМС-подтверждения. В частности, для распознавания проверочных изображений троянец загружал их на сайт специализированного сервиса, а на заключительном этапе перехватывал поступающие контрольные СМС и автоматически отвечал на них. Помимо данной вредоносной программы, в мае китайские пользователи вновь столкнулись с угрозой со стороны троянца Oldbot. Новая модификация, получившая имя Android.Oldboot.4.origin, как и прежде, оказалась предустановлена на множестве реализуемых на местном рынке мобильных устройств и предназначалась для скрытой загрузки и установки различных приложений. Снова не обошлось без угроз, размещенных в официальном каталоге приложений Google Play. В частности, в конце мая вирусными аналитиками «Доктор Веб» была обнаружена утилита, имеющая в своем составе скрытый функционал: по команде с сервера она могла отправить СМС-сообщения на премиум-номера, а также загружать и устанавливать различные приложения. Т. к. подобные опасные действия никак не контролировались пользователями, данная утилита была внесена в вирусную базу как Android.Backdoor.81.origin. Подробнее об этом случае рассказано в информационном сообщении на сайте компании «Доктор Веб». Кроме того, в мае продолжились массовые спам-рассылки СМС-сообщений, предназначенные для распространения Android-троянцев среди южнокорейских пользователей. На протяжении всего месяца специалистами компании «Доктор Веб» было зафиксировано более 180 подобных рассылок, при этом большая их часть была связана с троянцами Android.SmsBot.75.origin (33,69%), Android.Spy.40.origin (16,58%), Android.MulDrop.18.origin (16,04%), Android.Spy.64.origin (7,49%), Android.SmsSpy.82.origin (5,88%) и Android.Spy.45.origin (4,28%).

Редактор раздела: Алена Журавлева (info@mskit.ru) Рубрики: Безопасность Ключевые слова: информационная безопасность сетей, информационная безопасность защита, безопасность информационных систем обеспечение безопасности, анализ информационной безопасности, информационная безопасность организации, безопасность, информационная безопасность, сетевая безопасность, системы безопасности, защита персональных данных, персональные данные

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||

А знаете ли Вы что?

MSKIT.RU: последние новости Москвы и Центра13.05.2025 СЭД на Балтике: в Калининграде обсудили цифровизацию документооборота 05.05.2025 Каждый третий соискатель в ИТ-сфере – зумер

|

||||